レポート編

- 再受託会社の扱い_除外方式とは?

-

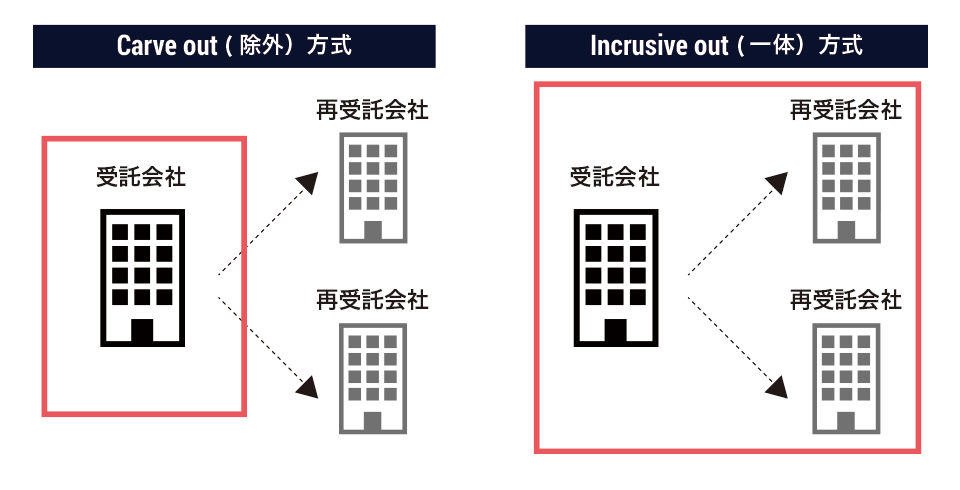

受託会社が受託業務の一部を再委託する場合における、受託会社の内部統制の保証報告書上での再受託会社の提供する業務の取扱いについて除外方式と一体方式という2種類の方法があります。 除外方式が採用されているケースが多く見受けられますので、ここでは除外方式についてご説明します。

除外方式では、SOC2報告書に再受託会社に再委託している業務の内容が記載されますが、再受託会社の内部統制は、SOC2報告書及び監査法人(監査事務所)の検証の範囲から除かれます。 ただし、SOC2報告書及び監査法人(監査事務所)の検証の範囲には、再受託会社の内部統制の有効性をモニタリングする受託会社の内部統制が含まれることには留意が必要です。(保証業務実務指針 3702)

- 相補的な内部統制

-

SOC2報告書を利用する際には、留意すべき事項の一つとして「相補的な内部統制」があります。 相補的な内部統制とは、日本公認会計士協会の実務指針において「受託業務をデザインする段階で、委託会社において整備されることを受託会社が想定する内部統制であり、 受託会社のシステムに関する記述書において、統制目的の達成に必要な内部統制として識別され、記載されるもの」と定義されています。

つまり、受託会社(ベンダー)は、委託会社(ユーザー)側が適切なアクションを取ることを前提に業務を行います。 例えば、クラウドサービスにアクセスする人が、ユーザー側で適切に承認された人に限定されている必要があります。 このアクセス権の管理はユーザー側で行う内部統制であり、そのような統制は「相補的な内部統制」としてSOCレポート上で示され、ユーザーの責任として注意喚起がなされます。

同様に、「再受託会社の相補的な内部統制」も存在します。再受託会社とは、SOC報告書を提供するサービス事業者(受託会社)が、一部のシステムについて外部のサービスを利用している場合、その外部サービスを提供する事業者です。 再受託会社の内部統制は、サービス事業者(受託会社)の管理下にないことがあるため、統制目的の達成に必要な内部統制については、注意喚起のためSOC2報告書上に記載されます。 実務上は、AWSが再受託会社として取り扱われることが多く、AWSにおける内部統制が再受託会社の相補的な内部統制として記載されているケースが多く見受けられます。 - 5カテゴリーのうち、選択するカテゴリーは会社が自由に選択できるのか?

-

セキュリティについては必須記載項目ですが、可用性、処理のインテグリティ、機密保持、およびプライバシーは任意記載項目です。 これらの任意項目については、会社の都合で選択することはできず、あくまでもユーザー視点で選択する必要があります。つまり、ユーザーにとって重要と考えられる項目を選択しなければなりません。

また、受託会社が選択したカテゴリーに関する規準は、SOC2レポート上にすべて含まれる必要があります。(出所:保証業務実務指針 3702)

これは、TSPセクション100「2017 Trust Services Criteria for Security, Availability, Processing Integrity, Confidentiality, and Privacy」(AICPA「Trustサービス規準」)において、 各Trustサービスカテゴリーにおける規準が提示されているのだが、そこに記載の基準については全てSOC2レポートに記載する必要があり、勝手に除くことはできないということを意味しております。 - 5カテゴリーについて

-

セキュリティ(Security)

組織は、情報やそれを格納するシステムを保護するために、不正アクセスや情報漏洩を防ぐ適切なセキュリティ対策を実施する必要があります。 具体的には、認証・認可によるアクセス制御の実装、保存・転送するデータの暗号化、物理アクセスの制御、ネットワークセキュリティの実装などが求められます。可用性(Availability)

組織は、顧客に提供する製品・サービスが合意した通りに操作・使用できるよう、運用・モニタリングのための対策を実施する必要があります。 具体的には、システムの冗長性の確保、システムの監視とアラート、データバックアップの実施、災害復旧プランの策定・実施、サービスレベルアグリーメント(SLA)の設定などが求められます。処理のインテグリティ(Processing Integrity)

組織が行うシステム処理は、完全で正当、正確かつ適時に実施され、かつ承認されている必要があります。 そのために、データの検証や整合性チェック、データの改ざん防止対策、データの履歴とトレーサビリティの確保、データ処理の監視とエラーハンドリングなどを実装する必要があります。機密保持(Confidentiality)

組織は、営業秘密や知的財産などの情報を収集・生成から廃棄まで保護する必要があります。 そのために、適切なアクセス制御の実装、データの分類とラベリング、データ転送時の保護、安全なデータの破棄、データアクセスのモニタリングなどの対策を実施する必要があります。プライバシー(Privacy)

組織が扱う個人情報が、適切に収集、利用、保持、開示および廃棄される必要があります。 そのために、プライバシーポリシーの策定と公開、個人情報を収集する際の同意の取得、適切な範囲での情報の共有と第三者提供、権利に基づく削除要求への対応などの対策を実施し、個人情報の保護に努める必要があります。