-

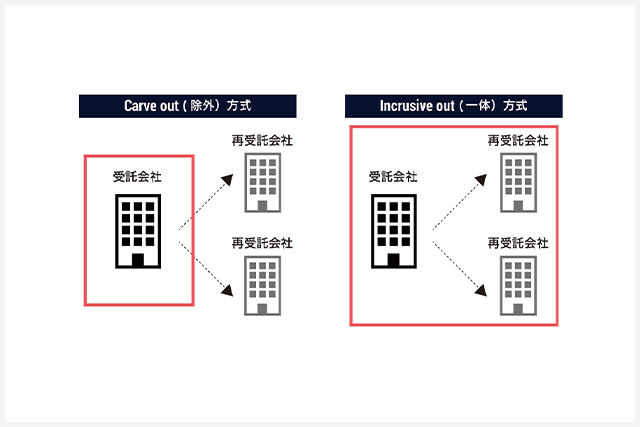

再受託会社の扱い_除外方式とは?

受託会社が受託業務の一部を再委託する場合における、受託会社の内部統制の保証報告書上での再受託会社の提供する業務の取扱いについて除外方式と一体... -

-

カテゴリー選択について

AICPA(米国公認会計士協会)が定める「トラストサービス基準(Trust Services Criteria / TSP Section ... -

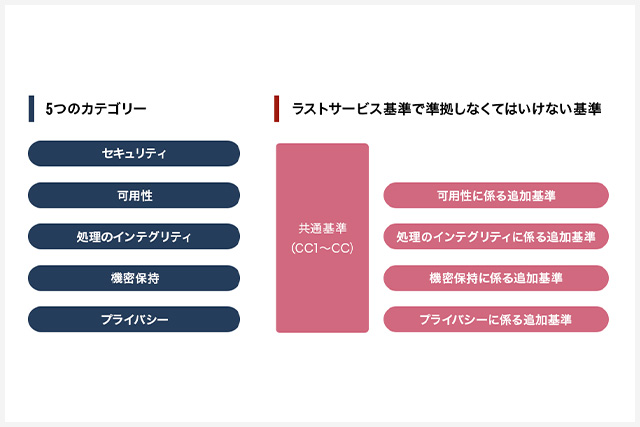

5カテゴリーと規準の関係性

AICPA(米国公認会計士協会)が定める「トラストサービス基準(Trust Services Criteria / TSP Section ... -

SOC2で評価される統制の例

SOC2では、組織全体の情報セキュリティ体制(ガバナンスやリスク管理等)に加え、技術的なセキュリティ対策の有効性も含めて検証が行われます。 ... -

-

監査人の意見について

監査人の意見(Section 1)は、SOC2レポートの中でも最も重要なセクションの一つであり、監査人が行った検証の結果に基づく意見が記載さ... -

受託会社確認書について

受託会社確認書とは、以下の事項について受託会社自らが宣誓する書面です。この文書の目的は、以下の責任が会社側にあることを明言することにあります... -

SOC2レポートの記載内容について

SOC2レポートは、一般的に以下の4つのセクションで構成されています: これらの呼称(Section 1〜4)は、多くの監査人が用いる標準的... -

SOC2の評価基準と開示基準について

SOC2は、システムのセキュリティなどに関する内部統制の整備および運用状況を評価した報告書ですが、そもそも「何を基準に内部統制が整備・運用さ...